Die Vorlesung beginnt mit klassischen kryptographischen Verfahren, die bis etwa zur Zeit des ersten Weltkriegs gebräuchlich und damals auch teilweise sicher waren; heute sind diese Verfahren nur noch in Office-Software und ähnlichen Programmen enthalten und bieten keinerlei Schutz mehr gegen einen ernstzunehmenden Gegner. In diesem Kapitel soll klar werden, daß Werbeaussagen wie "Quadrillionen von Möglichkeiten, für die auch der schnellste heutige Rechner länger bräuchte als das Alter des Universums" keinerlei Schutz bieten, da es die statistischen Eigenschaften natürlicher Sprachen (oder auch von Dateien eines vorgegebenen Formats) oft gestatten, praktisch alle dieser Möglichkeiten sofort auszuschließen. Andererseits läßt sich auch beweisen, daß manche klassische Verfahren unmöglich geknackt werden können; zumindest im Hochsicherheitsbereich werden diese noch heute angewandt.

Leider besagt aber ein Satz von Shannon, daß jedes beweisbar sichere Verfahren zu aufwendig ist, als daß es für Routineanwendungen wie etwa im Bankenbereich oder zur Sicherung der Kommunikation im Internet anwendbar wäre. In der Vorlesung geht es daher fast ausschließlich um Verfahren, die zwar im Prinzip knackbar sind, bei denen aber der Aufwand für die Kryptanalyse entweder unrealistisch hoch ist oder aber zumindest den Wert der zu schützenden Information beträchtlich übersteigt.

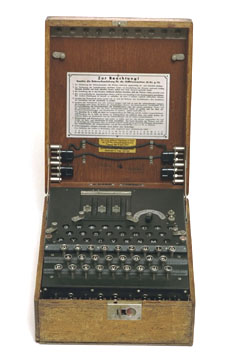

Nur kurz werde ich auf die Sicherheitsaspekte von Rotormaschinen eingehen;

diese waren zwar während des zweiten Weltkriegs und teilweise noch in

der Nachkriegszeit das allgemein übliche kryptographische Werkzeug;

sie spielen heute aber nur noch im crypt(1)-Kommando von UNIX

eine Rolle, über das es im Manual heißt:

Methods of attack on such machines are known, but not widely;

moreover the amount of work required is likely to be large.

Die Kryptanalyse der deutschen Enigma durch die Alliierten ist

noch heute interessant als Beispiel, wie ein eigentlich guter Code

durch inkompetente Handhabung unsicher werden kann.

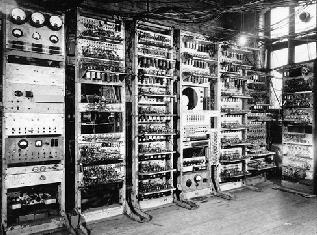

Sobald es die ersten Computer gab, wurden diese zum Knacken von Codes eingesetzt; seit Computer weitverbreitet und vernetzt sind, werden Sie auch zur Verschlüsselung und (legitimen) Entschlüsselung verwendet. Damit entstanden auch neue kryptographische Verfahren, und um diese wird es in der Vorlesung hauptsächlich gehen.

Als erstes sind Verfahren wie der dem EC-Karten-System zugrundeliegende DES und verwandte Systeme zu betrachten und vor dem Hintergrund von Analyseverfahren wie der differentiellen und der linearen Kryptanalyse zu bewerten; auch dabei geht es wieder um die bestmögliche Ausnutzung von (bei guten Verfahren minimalen) statistischen Schwankungen. Wenn möglich möchte ich in der Vorlesung auch den DES-Nachfolger AES betrachten, der voraussichtlich in diesem Sommer oder Herbst endgültig festgelegt wird.

Das Jahr 1979 brachte eine neue Entwicklung der Kryptographie mit Verfahren, bei denen der Verschlüsselungsalgorithmus allgemein bekannt ist und nur der Entschlüsselungsalgorithmus geheimgehalten werden muß. Die Sicherheit solcher Verfahren ist natürlich nicht mehr absolut, da prinzipiell jede Nachricht durch Probieren entschlüsselt werden könnte. Die Sicherheit der Verfahren hängt daran, daß dies nicht mit realistischem Aufwand möglich ist: Leider gibt es aber kein Verfahren, bei dem man dies wirklich bewiesen hätte. Deshalb ist es für die Beurteilung der Sicherheit dieser Verfahren unabdingbar, daß man den Stand der möglichen Kryptanalyseverfahren genau kennt. Dies wird uns auf Probleme der Zahlentheorie führen und auf die Abschätzung der Leistungsfähigkeit von Supercomputern sowie von verteilten Berechnungen im Internet.

Zum Schluß der Vorlesung möchte ich noch kurz darauf eingehen, wie DNA-Computer, Quantencomputer und Quantenkryptographie künftig vielleicht die Kryptologie verändern könnten.

Ziel der Vorlesung ist es nicht, einen kompletten Überblick über die heute eingesetzten kryptographischen Verfahren zu geben; stattdessen möchte ich anhand der wichtigsten dieser Verfahren einen Eindruck von den Möglichkeiten und Grenzen der Kryprtographie geben.

Alan G. Kohnheim: Cryptography: A primer, Wiley 1981

Neal Koblitz: A Course in Number Theory and Cryptography,

Springer 1987, 21994

Bruce Schneier: Applied Cryptography, Wiley 21995,

deutsche Übersetzung: Angewandte Kryptographie,

Addison-Wesley 1996

A.J. Menezes, P.C. van Oorschot, S.A. Vanstone: Handbook ofs

applied cryptography, CRC Press 1997

Speziellere Literatur werde ich in der Vorlesung angeben.

Dorothy L. Sayer: Have his carcase (deutsche Titel: Zur fraglichen Stunde und Der Fund in den Teufelsklippen)

und eine (nicht sehr technische) Beschreibung der Kryptanalyse des deutschen Enigma-Codes durch Polen und Engländer im zweiten Weltkrieg in

Robert Harris: Enigma

(beides erhältlich in verschiedenen Hardcover- und Taschenbuchausgaben, sowohl englisch als auch deutsch).

Ein sehr dicker Roman, der sich mit

Kryptographie sowohl im zweiten Weltkrieg als auch heute

beschäftigt, ist

Neal Stephenson: Cryptonomicon, Harper 2000

Eher ein Geschichtsbuch ist

David Kahn: The Codebreakers, Scribner 21997;

es beschreibt aber fast alle bis etwa 1960 gebräuchlichen

Verfahren und Ihre Kryptanalyse detailiert. Viele

ältere Kryptologen haben die Grundlagen ihres Fachs aus der

(fast textgleichen) ersten Auflage dieses Buchs gelernt.