Die Vorlesung beginnt mit klassischen kryptographischen Verfahren, die bis etwa zur Zeit des ersten Weltkriegs gebräuchlich und damals auch teilweise sicher waren; heute sind diese Verfahren nur noch in Office-Software und ähnlichen Programmen enthalten und bieten keinerlei Schutz mehr gegen einen ernstzunehmenden Gegner. In diesem Kapitel soll klar werden, daß Werbeaussagen wie "Quadrillionen von Möglichkeiten, für die auch der schnellste heutige Rechner länger bräuchte als das Alter des Universums" keinerlei Schutz bieten, da es die statistischen Eigenschaften natürlicher Sprachen (oder auch von Dateien eines vorgegebenen Formats) oft gestatten, praktisch alle dieser Möglichkeiten sofort auszuschließen. Andererseits läßt sich auch beweisen, daß manche klassische Verfahren unmöglich geknackt werden können; zumindest im Hochsicherheitsbereich werden diese noch heute angewandt.

Leider besagt aber ein Satz von Shannon, daß jedes beweisbar sichere Verfahren zu aufwendig ist, als daß es für Routineanwendungen wie etwa im Bankenbereich oder zur Sicherung der Kommunikation im Internet anwendbar wäre. In der Vorlesung geht es daher fast ausschließlich um Verfahren, die zwar im Prinzip knackbar sind, bei denen aber der Aufwand für die Kryptanalyse entweder unrealistisch hoch ist oder aber zumindest den Wert der zu schützenden Information beträchtlich übersteigt.

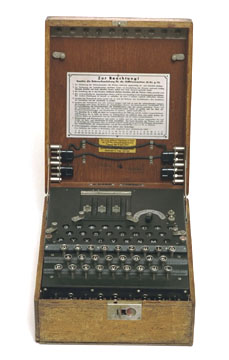

Nur kurz werde ich auf die Sicherheitsaspekte von Rotormaschinen eingehen;

diese waren zwar während des zweiten Weltkriegs und teilweise noch in

der Nachkriegszeit das allgemein übliche kryptographische Werkzeug;

sie spielen heute aber nur noch im crypt(1)-Kommando von UNIX

eine Rolle, über das es im Manual heißt:

Methods of attack on such machines are known, but not widely;

moreover the amount of work required is likely to be large.

Die Kryptanalyse der deutschen Enigma durch die Alliierten ist

noch heute interessant als Beispiel, wie ein eigentlich guter Code

durch inkompetente Handhabung unsicher werden kann.

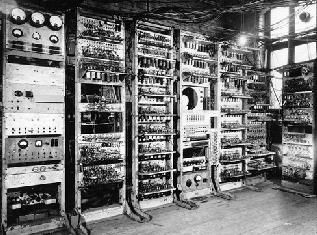

Sobald es die ersten Computer gab, wurden diese zum Knacken von Codes eingesetzt; seit Computer weitverbreitet und vernetzt sind, werden Sie auch zur Verschlüsselung und (legitimen) Entschlüsselung verwendet. Damit entstanden auch neue kryptographische Verfahren, und um diese wird es in der Vorlesung hauptsächlich gehen.

Als erstes sind Verfahren wie der dem EC-Karten-System zugrundeliegende DES und verwandte Systeme zu betrachten und vor dem Hintergrund von Analyseverfahren wie der differentiellen und der linearen Kryptanalyse zu bewerten; auch dabei geht es wieder um die bestmögliche Ausnutzung von (bei guten Verfahren minimalen) statistischen Schwankungen.

Heute kann DES wegen seiner Schlüssellänge von nur 56 Bit nicht mehr als sicher gelten; im Dezember 2001 wurde daher in USA ein Nachfolgealgorithmus namens AES (Rijndael) standardisiert, der wohl in den nächsten Jahrzehnten das Verfahren für symmetrische Kryptographie in kommerziellen Anwendungen sein wird. Da er im Gegensatz zum eher kombinatorisch definierten DES sehr stark mit algebraischen Methoden arbeitet, sind zu seinem Verständnis einige Vorbereitungen über endliche Körper und Ringe notwendig, die in der Vorlesung bereitgestellt werden.

Das Jahr 1979 brachte eine große Umwälzung für die Kryptographie mit Verfahren, bei denen der Verschlüsselungsalgorithmus (einschließlich der Schlüssel) allgemein bekanntgegeben werden kann, die Nachricht aber trotzdem nur vom befugten Empfänger entschlüsselt werden kann. Diese Verfahren sind zwar zu langsam, um beispielsweise mit AES konkurrieren zu können, sie ermöglichen es aber beispielsweise zwei Kommunikationspartnern, AES-Schlüssel über eine unsichere Leitung zu vereinbaren. Erst dadurch wurden etwa im Bankenbereich große Netzwerke praktikabel, bei denen jeder Teilnehmer zumindestens prinzipiell mit jedem anderen abhör- und vor allem f&aul;lschungssicher kommunizieren muß.

Weitere Anwendungen solcher sogenannter asymmetrischer Verfahren sind unter anderem elektronische Unterschriften und elektronisches Bargeld. Ihre Sicherheit hängt an der Komlexität gewisser mathematischer Probleme wie etwa der Primfaktorzerlegung großer Zahlen; da für solche Probleme heutzutage sowohl Supercomputer als auch via Internet auf mehrere Tausend PCs verteilte monatelange Rechnungen eingesetzt werden, müß für eine realistische Abschätzung der Sicherheit asymetrischer Verfahren auch der jeweilige Stand bei der Lösung dieser mathematischer Probleme betrachtet werden, so daß auch diese Probleme Teil der Vorlesung sind.

Eine weitere Anwendung kryptographischer Verfahren (etwa bei Geldaustomaten oder Zugangskontrollsystemen)besteht darin, daß jemand seine Identität beweisen muß, oftmals auch gegenüber einem nicht unbedingt vertrauenswürdigen Partner. Hier reicht es nicht aus, eine Geheimzahl zu überpr&uum;fen, sondern die Kenntnis einer Geheiminformation muß auf eine Weise bewiesen werden, daß die zwar sicherstellt, daß der Beweisende über diese Information verfügt, die aber diese Information nicht preisgibt (so daß etwa ein unserieuser Verkäufer später in einem anderen Geschäft auf Kosten seines Kunden einkaufen kann). Auch hierf&uum;r gibt es kryptographische Verfahren.

Zum Schluß der Vorlesung möchte ich kurz darauf eingehen, wie DNA-Computer, Quantencomputer und Quantenkryptographie künftig vielleicht die Kryptologie verändern könnten.

Ziel der Vorlesung ist es nicht, einen kompletten Überblick über die heute eingesetzten kryptographischen Verfahren zu geben; stattdessen möchte ich anhand der wichtigsten dieser Verfahren einen Eindruck von den Möglichkeiten und Grenzen der Kryptologie geben.

Johannes Buchmann: Einführung in die Kryptographie,

Springer 1999

Weiterführende Literatur zu den einzelnen Kapiteln

werde ich in der Vorlesung angeben.

Dorothy L. Sayer: Have his carcase (deutsche Titel:

Zur fraglichen Stunde und Der Fund in den Teufelsklippen);

als Roman im Umkreis dera Kryptanalyse des deutschen Enigma-Codes durch

Polen und Engländer im zweiten Weltkrieg könnte trotz des

Fehlens jeglicher technischer Details

Robert Harris: Enigma

interessant sein.

Ein sehr dicker Roman, der sich (bei weitem nicht nur) mit der Rolle der

Kryptographie sowohl im zweiten Weltkrieg als auch heute

beschäftigt, ist

Neal Stephenson: Cryptonomicon

(Alle drei Bücher sind in verschiedenen Hardcover- und

Taschenbuchausgaben erhältlich, sowohl auf englisch als

auch auf deutsch).

Nur auf deutsch und zur Zeit auch nur als Taschenbuch im Handel ist

Rolf Hochhuth: Alan Turing,

wo es zwar um dessen gesamtes Leben geht, aber doch mit einem

gewissen Schwerpunkt auf der Zeit des zweiten Weltkriegs.

Eher ein Geschichtsbuch ist

Die ersten Anfäge der Quantenkryptographie in der Antike

werden beschrieben (nur in ausgewählten deutschen

Übersetzungen von)

René Goscinny, Albert Uderzo: Asterix

und der Avernerschild

Konkret sieht eine vorläufige Gliederung etwa so aus:

Hauptinhalt der Vorlesung sind die Kapitel zwei bis fünf;.

Hörerkreis: Studenten im Hauptstudium eines der

Studiengänge unserer Fakultät.

Vorkenntnisse: Alle benötigten Methoden aus der

Statistik, Informationstheorie, Algebra und Zahlentheorie werden in der

Vorlesung selbst entwickelt; die Hörer(innen) müssen

also nur mit dem grundlegenden Stoff der Anfängervorlesungen

(Analysis I und LA I oder HM I) vertraut sein. Sie sollten sich

aber darüber im klaren sein, daß im Laufe der Vorlesung

durchaus auch nichttriviale Mathematik eine Rolle spielen wird.

Literatur: Leider gibt es kein einzelnes Buch, das einen

Überblick über alle heute relevanten Aspekte der

Kryptologie gibt, auch nicht auf dem einführenden und eher

algorithmenorientierten Niveau dieser Vorlesung. Ich werde deshalb

Stoff aus mehreren Büchern und teilweise auch aus Originalarbeiten

verwenden; zumindesten zu den meisten Teilen der Vorlesung wird es

auch ein Skriptum geben. Vier Bücher, die gemeinsam einen großen

Teil des Vorlesungsstoffs abdecken, von denen aber jedes auch viel Stoff

enthält, der in dieser Vorlesung keine Rolle spielen wird, sind

Neal Koblitz: A Course in Number Theory and Cryptography,

Springer 1987, 21994

Bruce Schneier: Applied Cryptography, Wiley 21995,

deutsche Übersetzung: Angewandte Kryptographie,

Addison-Wesley 1996

Douglas R. Stinson: Cryptography, Theory and Practice,

CRC Press 22002

Ferienlektüre:

Wer sich in den Ferien mit eher unterhaltender Literatur auf das

Gebiet der Kryptologie einstimmen möchte, findet eine Beschreibung

sowie eine Kryptanalyse der (moderat nichttrivialen) Playfair-Chiffre

in

David Kahn: The Codebreakers, Scribner 21997;

es beschreibt fast alle bis etwa 1960 gebräuchlichen

Verfahren und Ihre Kryptanalyse detailiert. Viele

ältere Kryptologen haben die Grundlagen ihres Fachs aus der

(fast textgleichen) ersten Auflage dieses Buchs gelernt.

Interessenten können auch die ausführlich kommentierte

Vortrags- und Literaturliste eines ehemaligen

Seminars zu diesem Thema

konsultieren; die Angaben dort sind zwar nicht mehr ganz aktuell,

und auch die Stoffauswahl ist etwas verschieden von der der

Vorlesung; für einen ersten Überblick sollte es aber

doch nützlich sein.